Construir un Backend escalable y eficiente desde 0

Una guía paso a paso para implementar una arquitectura hexagonal en Go 1.25

Construir un Backend desde Cero

Guía Paso a Paso para Implementar una Arquitectura Hexagonal en Go 1.25

� Cómo Usar Este Documento

Este documento es una guía exhaustiva y paso a paso para que construyas un backend REST profesional desde cero.

Características Principales

✅ Muy extenso y detallado (~4000+ líneas)

✅ Explicaciones profundas: No solo código, sino por qué cada decisión

✅ Paso a paso real: Crea un archivo, edita esto, ahora crea aquello

✅ Flexible: Adaptable a PostgreSQL, diferentes bases de datos, etc

✅ Profesional y serio: Pensado para equipos reales

Cómo Leer Este Documento

Opción 1: Seguir secuencialmente (Recomendado para aprender)

- Lee Sección 1 para entender conceptos

- Sigue cada sección en orden (2 → 3 → 4 → …)

- Copia los códigos, créalos en tu proyecto

- Compila y verifica cada paso

Opción 2: Consulta rápida (Si ya entiendes arquitectura)

- Salta a la sección que necesites

- Copia el código y adapta a tu caso

Estructura del Documento

Cada sección contiene:

- 📝 Explicación conceptual (el por qué)

- 💻 Código completo (el cómo)

- 🔍 Explicación de código (detalles importantes)

- ✅ Checkpoint (qué completaste)

- ➡️ Siguiente paso (qué viene)

�📑 Tabla de Contenidos

- Sección 1: Introducción y Fundamentos

- Sección 2: Setup Inicial del Proyecto

- Sección 3: Configuración y Environment

- Sección 4: Capa de Dominio - La Verdad del Negocio

- Sección 5: Puertos e Interfaces - Los Contratos

- Sección 6: Adaptadores Técnicos

- Sección 7: Servicios - Orquestación de Casos de Uso

- Sección 8: Bootstrap y Composición de Dependencias

- Sección 9: HTTP Handlers - La Entrega

- Sección 10: Middleware y Rutas

- Sección 11: Pruebas

Sección 1: Introducción y Fundamentos

1.1 ¿Qué Vamos a Construir?

En esta guía aprenderás a construir un backend REST con arquitectura limpia que sea:

- ✅ Mantenible: Cambios sin efectos secundarios

- ✅ Testeable: Cada capa se prueba independientemente

- ✅ Escalable: Crece sin romper arquitectura

- ✅ Independiente de tecnología: Cambia MongoDB por PostgreSQL sin tocar lógica de negocio

- ✅ Production-ready: Errores manejados, logging estructurado, seguridad incorporada

El Proyecto Modelo

Este proyecto implementa un sistema de autenticación y gestión de usuarios:

Características:

├── Registro de usuarios

├── Login con JWT

├── Perfil de usuario (protegido)

├── Actualización de datos

├── Listado de usuarios (solo admins)

├── Eliminación de usuarios (solo admins)

└── RBAC (Control de Acceso basado en Roles)Tecnologías:

- Lenguaje: Go 1.25

- BD: MongoDB (pero el diseño permite cambiar a PostgreSQL/MySQL/Redis)

- Autenticación: JWT + Bcrypt

- Web: net/http nativo (sin frameworks)

1.2 Los Tres Pilares Arquitectónicos

Usamos tres arquitecturas complementarias que se refuerzan mutuamente:

Pilar 1: Clean Architecture

Principio Central: Las dependencias siempre apuntan HACIA ADENTRO, nunca hacia afuera.

┌─────────────────────────────────────┐

│ HTTP Handlers (Adaptadores) │ ← Externa

├─────────────────────────────────────┤

│ Servicios (Casos de Uso) │

├─────────────────────────────────────┤

│ Dominio (Lógica de Negocio) │ ← Interna

└─────────────────────────────────────┘

La flecha siempre apunta hacia el círculo interno.

El círculo interno NUNCA depende del externo.¿Qué significa?

- Dominio (más interno): Contiene reglas de negocio. NO sabe que existe HTTP o MongoDB.

- Servicios: Orquestan el dominio. Coordinan múltiples componentes.

- Adaptadores (más externo): Conectan el dominio con HTTP, BD, APIs externas.

Ventaja Crucial:

Si mañana dices “vamos a cambiar de MongoDB a PostgreSQL”, solo modificas el adaptador. Dominio y servicios sin cambios.

Pilar 2: Hexagonal Architecture (Ports & Adapters)

El dominio se comunica con el mundo exterior SOLO a través de puertos (interfaces).

┌─────────────────────┐

│ DOMINIO │

│ (Reglas de │

┌────────┐ │ Negocio) │ ┌────────────┐

│MongoDB │ │ │ │ JWT Token │

│Adapter │──│ UserRepository │ │ Provider │

└────────┘ │ (Port/Interface) │ │ (Port) │

│ │ └────────────┘

┌────────┐ │ │ ┌────────────┐

│ Bcrypt │──│ PasswordHasher │ │ Logger │

│Adapter │ │ (Port/Interface) │ │ (Port) │

└────────┘ │ │ └────────────┘

│ │

└─────────────────────┘

El dominio DEFINE qué necesita (puertos).

Los adaptadores IMPLEMENTAN cómo proporcionarlo.Ventaja Clave: Intercambia implementaciones sin tocar dominio:

// Hoy: MongoDB

repo := mongo.NewMongoUserRepository(mongoClient, logger)

// Mañana: PostgreSQL (sin cambiar servicios ni dominio)

repo := postgres.NewPostgresUserRepository(pgDB, logger)Pilar 3: Domain-Driven Design (DDD)

El dominio contiene entidades ricas con lógica de negocio, no solo datos:

// ❌ MALO: Entidad débil (es casi como una BD)

type User struct {

ID string

Email string

Password string

}

// ✅ BUENO: Entidad rica (contiene lógica)

type User struct {

ID string

Email string

PasswordHash string // Nunca contraseña en claro

Status Status // Solo ACTIVE, INACTIVE, BANNED

Role Role // Solo ADMIN, USER, GUEST

// ... métodos con lógica de negocio

}

func (u *User) CanLogin() bool {

return u.Status == StatusActive

}

func (u *User) HasRole(requiredRole Role) bool {

return u.Role == requiredRole

}Beneficio: Las reglas de negocio viven en el código, no en documentos o en cabezas.

1.3 Por Qué Esta Arquitectura

Problema Típico

Empiezas simple:

main.go

↓

MongoDB client

↓

HTTP handlerPero 6 meses después:

- 5 personas en el equipo, cada una cambia cosas

- Necesitas cambiar de BD

- Los tests toman 5 minutos (dependencias reales)

- No sabes dónde vive la lógica: ¿en handler? ¿en handler?

- Una persona cambió MongoDB y rompió 3 cosas másNuestra Solución

Clear separation of concerns:

- Dominio: Solo lógica de negocio. Rápido de entender.

- Servicios: Orquestación. Fácil de ver flujos.

- Adaptadores: Detalles técnicos. Se cambian sin dolor.

- Tests: Rápidos (mocks), confiables (sin dependencias reales).1.4 Decisiones Clave que Tomaremos

Conforme avances en este documento, tomaremos decisiones de diseño. Las principales son:

1.4.1 Base de Datos: ¿MongoDB, PostgreSQL o Ambos?

En este documento usamos MongoDB como ejemplo, pero la arquitectura permite cambiar sin dolor.

Si prefieres PostgreSQL:

Cambios necesarios:

1. Reemplazar mongo/user_repository.go con postgres/user_repository.go

2. Cambiar mongo URI por PostgreSQL connection string

3. Cambiar UserDocument (BSON) por struct de PostgreSQL

4. Resto del código: IDÉNTICO1.4.2 Serialización: ¿JSON, XML, Protobuf?

Usamos JSON (estándar de facto para REST). Pero la arquitectura soporta múltiples:

Si quisieras soportar XML, solo cambiarías el handler:

handler.go:

json.Unmarshal() → xml.Unmarshal()

Dominio y servicios: SIN CAMBIOS1.4.3 Autenticación: ¿JWT, OAuth2, API Key?

Implementamos JWT con Bcrypt (simple pero seguro).

Alternativas soportadas por la arquitectura:

- OAuth2: Reemplaza TokenProvider

- API Key: Mismo patrón

- Session cookies: Igual de fácil

1.4.4 Framework HTTP: ¿Gin, Echo, Fiber?

Usamos net/http nativo de Go 1.22+ (cero dependencias innecesarias).

Por qué:

- Sin overhead de reflection

- Código explícito

- 2-3x más rápido que frameworks

- Go 1.22 hizo el routing nativo excelente

1.5 Mapa Mental de lo que Construiremos

┌─ USUARIO FINAL

│ │

│ └─ HTTP Request (POST /auth/register)

│ │

│ ├─ Router (Dirección de tráfico)

│ │ │

│ │ └─ Handler (Deserializa JSON → Go struct)

│ │ │

│ │ └─ Servicio (Orquesta los pasos)

│ │ │

│ │ ├─ Dominio (Crea User, valida)

│ │ │ │

│ │ │ └─ PasswordHasher (Puerto/Interfaz)

│ │ │ │

│ │ │ └─ BcryptHasher (Adaptador)

│ │ │

│ │ ├─ UserRepository (Puerto/Interfaz)

│ │ │ │

│ │ │ └─ MongoUserRepository (Adaptador)

│ │ │ │

│ │ │ └─ MongoDB (BD real)

│ │ │

│ │ └─ TokenProvider (Puerto/Interfaz)

│ │ │

│ │ └─ JWTProvider (Adaptador)

│ │

│ └─ HTTP Response (JSON + Status Code)

│

└─ Usuario vuelve al navegador con token1.6 Terminología Que Usaremos

Es importante entender estos términos antes de continuar:

| Término | Significado | Ejemplo |

|---|---|---|

| Entidad | Objeto con identidad única que cambia con el tiempo | User con ID |

| Value Object | Objeto sin identidad, inmutable | Email, Password (antes de hash) |

| Agregado | Grupo de entidades/value objects | User + sus roles |

| Puerto | Interfaz que define contrato | UserRepository, PasswordHasher |

| Adaptador | Implementación específica de un puerto | MongoUserRepository implementa UserRepository |

| DTO | Data Transfer Object (para serializar/deserializar) | RegisterRequest, RegisterResponse |

| Caso de Uso | Una acción que hace el usuario | ”Registrarse”, “Login”, “Obtener perfil” |

| Servicio | Orquesta múltiples puertos para completar un caso de uso | UserService.Register() |

Siguiente Paso

Cuando estés listo para comenzar, ve a Sección 2: Setup Inicial del Proyecto.

Esta sección te guiará paso a paso en crear la estructura de carpetas, módulos Go y configuración inicial.

Sección 2: Setup Inicial del Proyecto

2.1 Prerrequisitos

Antes de empezar, asegúrate de tener instalado:

# Verificar Go version (necesitamos 1.25+)

go version

# Output esperado: go version go1.25.0 linux/amd64 (o similar)

# Verificar git

git version

# Output esperado: git version 2.45.0 (o similar)Si no tienes Go 1.25, descárgalo desde https://golang.org/dl

Nota: Esta guía funciona en Linux, macOS y Windows (con PowerShell).

2.2 Crear la Carpeta del Proyecto

Primero, crea la estructura base del proyecto:

# Navega a donde quieras que viva tu proyecto

cd ~/projects # o C:\Users\YourName\projects en Windows

# Crea carpeta para el proyecto

mkdir auth-backend

cd auth-backend

# Inicializa git (recomendado)

git initResultado esperado:

~/projects/auth-backend/

├── .git/

└── (vacío, agregaremos archivos pronto)2.3 Inicializar Módulo Go

Todo proyecto Go necesita un go.mod para manejar dependencias.

# Desde la carpeta auth-backend, ejecuta:

go mod init auth-backend¿Qué pasó?

Se creó el archivo go.mod:

module auth-backend

go 1.25Este archivo declara:

- Nombre del módulo:

auth-backend - Versión de Go: 1.25

- Las dependencias que agregaremos (inicialmente vacío)

Importante: El nombre del módulo se usa en imports:

import "auth-backend/internal/core/domain"2.4 Crear la Estructura de Carpetas

La arquitectura hexagonal requiere una estructura específica. Vamos a crearla paso a paso:

# Desde la carpeta raíz del proyecto:

# Carpeta para punto de entrada

mkdir -p cmd/api

# Carpeta para código interno (nunca importado desde afuera)

mkdir -p internal

# Capas del código interno

mkdir -p internal/bootstrap # Composición de dependencias

mkdir -p internal/infra # Infraestructura (BD, cache, etc)

mkdir -p internal/routes # Enrutamiento HTTP

mkdir -p internal/core # Corazón de la aplicación

mkdir -p internal/core/domain # Lógica de negocio (DOMINIO)

mkdir -p internal/core/ports # Interfaces/Contratos (PUERTOS)

mkdir -p internal/core/service # Casos de uso (SERVICIOS)

mkdir -p internal/adapters # Implementaciones concretas

mkdir -p internal/adapters/http

mkdir -p internal/adapters/http/handler # HTTP Handlers

mkdir -p internal/adapters/http/middleware # Middleware HTTP

mkdir -p internal/adapters/persistence # BD

mkdir -p internal/adapters/persistence/mongo # MongoDB específico

mkdir -p internal/adapters/security # Criptografía

# Carpeta para tests

mkdir -p tests

mkdir -p tests/e2e

# Carpeta para configuración

mkdir -p configs

# Carpeta para documentación

mkdir -p docsResultado esperado:

auth-backend/

├── cmd/

│ └── api/

├── internal/

│ ├── bootstrap/

│ ├── core/

│ │ ├── domain/

│ │ ├── ports/

│ │ └── service/

│ ├── adapters/

│ │ ├── http/

│ │ │ ├── handler/

│ │ │ └── middleware/

│ │ ├── persistence/

│ │ │ └── mongo/

│ │ └── security/

│ ├── routes/

│ └── infra/

├── tests/

│ └── e2e/

├── configs/

├── docs/

├── go.mod

└── .git/¿Por qué esta estructura?

cmd/api/: Punto de entrada (el binary ejecutable)internal/: Todo el código que no queremos que otros importes. Es privado al módulo.internal/core/: El corazón (dominio, servicios, puertos)internal/adapters/: Las ruedas (cómo conectamos al mundo real)tests/: Tests que verifican el sistemaconfigs/: Configuración (variables de entorno, archivos de config)

2.5 Crear Archivos Iniciales

2.5.1 .gitignore

Primero, crea un .gitignore para no commitir archivos innecesarios:

cat > .gitignore << 'EOF'

# Binarios

*.o

*.a

*.so

*.dylib

# Directorios de test

*.test

# Output

*.out

# Módulos

vendor/

go.sum

# IDE

.idea/

.vscode/

*.swp

*.swo

*~

# Configuración local (NUNCA commits .env)

.env

.env.local

configs/.env

# Logs

*.log

logs/

# OS

.DS_Store

Thumbs.db

EOF2.5.2 go.mod actualizado

Actualicemos go.mod con las dependencias que necesitaremos:

# Descarga las dependencias

go get github.com/caarlos0/env/v11

go get github.com/golang-jwt/jwt/v5

go get github.com/google/uuid

go get go.mongodb.org/mongo-driver

go get golang.org/x/crypto¿Qué son estas dependencias?

| Dependencia | Propósito | Razón |

|---|---|---|

caarlos0/env | Parse de variables de entorno | Tipado + validación automática |

golang-jwt/jwt | Generación/verificación de JWT | Estándar de facto para tokens |

google/uuid | Generación de UUIDs | IDs únicos para usuarios |

mongodb/mongo-driver | Driver oficial de MongoDB | Persistencia de datos |

golang.org/x/crypto | Criptografía (bcrypt) | Hashing seguro de contraseñas |

Verificar go.mod:

cat go.modDeberías ver:

module auth-backend

go 1.25

require (

github.com/caarlos0/env/v11 v11.0.0

github.com/golang-jwt/jwt/v5 v5.2.0

github.com/google/uuid v1.6.0

go.mongodb.org/mongo-driver v1.17.6

golang.org/x/crypto v0.29.0

)

// ... más transitive dependencies (generadas automáticamente)2.6 Verificar que Todo Está Listo

Vamos a crear un archivo main.go vacío solo para verificar que todo compila:

cat > cmd/api/main.go << 'EOF'

package main

func main() {

println("Preparados para construir")

}

EOFAhora compila:

go build -o ./bin/api ./cmd/api/main.goSi sale error:

# command-line-arguments

./cmd/api/main.go:1:1: expected 'package', found 'EOF'Significa que el archivo no se creó bien. Crea manualmente el archivo cmd/api/main.go en tu editor.

Si compila sin errores:

# Ejecuta el binario

./bin/api

# Output esperado: Preparados para construir¡Excelente! Ya tienes la estructura base lista.

2.7 Checkpoint: ¿Dónde Estamos?

Has completado:

✅ Instalación de Go

✅ Creación de carpeta del proyecto

✅ Inicialización de módulo Go

✅ Estructura de carpetas lista

✅ Dependencias descargadas

✅ Compilación exitosa

Siguiente paso:

Ve a Sección 3: Configuración y Environment.

En esa sección configuraremos las variables de entorno, crearemos el sistema de carga de config, y prepararemos todo para conectarnos a la BD.

Sección 3: Configuración y Environment

3.1 Filosofía de Configuración

En este proyecto seguimos la metodología 12-Factor App para configuración:

Principio: Toda la configuración viene de variables de entorno, NUNCA de archivos commiteados.

¿Por qué?

❌ MALO: Configuración en archivo config.json

- Dev team ve credenciales de production

- Accidente: un junior commitea .env con secretos

- Cambiar configuración = recompilar

✅ BUENO: Configuración en variables de entorno

- No hay secretos en git

- Mismo binary funciona en dev/staging/prod

- Cambiar config sin recompilar (solo reinicia)3.2 Variables de Entorno Necesarias

Para este proyecto necesitamos las siguientes variables:

# ==================== MongoDB ====================

AUTH_MONGO_URI=mongodb://localhost:27017

# ==================== JWT ====================

AUTH_JWT_SIGNING_KEY=your-super-secret-key-change-in-production-now

AUTH_JWT_ACCESS_TOKEN_TTL=24h

# ==================== Bcrypt ====================

AUTH_BCRYPT_COST=12

# ==================== HTTP ====================

AUTH_HTTP_PORT=8080

# ==================== Logging ====================

AUTH_LOG_LEVEL=debug3.3 Crear el Sistema de Configuración

Vamos a crear el archivo que carga y valida estas variables.

Paso 1: Crear internal/bootstrap/config.go

cat > internal/bootstrap/config.go << 'EOF'

package bootstrap

import (

"fmt"

"time"

"github.com/caarlos0/env/v11"

)

// Config contiene toda la configuración de la aplicación.

// Se carga desde variables de entorno al startup.

type Config struct {

// MongoDB

MongoURI string `env:"AUTH_MONGO_URI,notEmpty"`

// JWT

JWTSigningKey string `env:"AUTH_JWT_SIGNING_KEY,notEmpty"`

JWTAccessTokenTTL time.Duration `env:"AUTH_JWT_ACCESS_TOKEN_TTL" envDefault:"24h"`

// Bcrypt

BcryptCost int `env:"AUTH_BCRYPT_COST" envDefault:"12"`

// HTTP

HTTPPort int `env:"AUTH_HTTP_PORT" envDefault:"8080"`

// Logging

LogLevel string `env:"AUTH_LOG_LEVEL" envDefault:"info"`

}

// LoadConfig carga la configuración desde variables de entorno.

// Si hay error en validación, se detiene inmediatamente (fail-fast).

func LoadConfig() (*Config, error) {

cfg := &Config{}

// Parse automático con tipos seguros

if err := env.Parse(cfg); err != nil {

return nil, fmt.Errorf("failed to parse environment: %w", err)

}

// Validar

if err := cfg.Validate(); err != nil {

return nil, err

}

return cfg, nil

}

// Validate verifica que la configuración sea válida.

func (c *Config) Validate() error {

// JWT signing key debe ser seguro (mínimo 32 caracteres)

if len(c.JWTSigningKey) < 32 {

return fmt.Errorf("JWT_SIGNING_KEY must be at least 32 characters (got %d)", len(c.JWTSigningKey))

}

// Bcrypt cost válido

if c.BcryptCost < 4 || c.BcryptCost > 31 {

return fmt.Errorf("BCRYPT_COST must be between 4 and 31 (got %d)", c.BcryptCost)

}

// Puerto válido

if c.HTTPPort <= 0 || c.HTTPPort > 65535 {

return fmt.Errorf("HTTP_PORT must be between 1 and 65535 (got %d)", c.HTTPPort)

}

return nil

}

// String retorna la configuración sin exponer secretos (para logging).

func (c *Config) String() string {

return fmt.Sprintf(

"Config{MongoURI=%s, JWTSigningKey=%s, JWTAccessTokenTTL=%s, BcryptCost=%d, HTTPPort=%d, LogLevel=%s}",

c.MongoURI,

maskString(c.JWTSigningKey),

c.JWTAccessTokenTTL,

c.BcryptCost,

c.HTTPPort,

c.LogLevel,

)

}

// maskString oculta parte de un string para logging seguro.

func maskString(s string) string {

if len(s) <= 4 {

return "****"

}

return s[:4] + "..." + s[len(s)-4:]

}

EOFExplicación de esta configuración:

// Tags "env" dicen a caarlos0/env dónde buscar

type Config struct {

// notEmpty: Error si la variable está vacía

MongoURI string `env:"AUTH_MONGO_URI,notEmpty"`

// envDefault: Valor por defecto si no existe

HTTPPort int `env:"AUTH_HTTP_PORT" envDefault:"8080"`

// time.Duration: Parse automático de "24h", "30m", etc

JWTAccessTokenTTL time.Duration `env:"AUTH_JWT_ACCESS_TOKEN_TTL" envDefault:"24h"`

}Paso 2: Crear archivo .env.example

Este archivo sirve como referencia (no se commitea, pero ayuda al equipo):

cat > configs/.env.example << 'EOF'

# ==================== MongoDB ====================

# Configuración de conexión a MongoDB

AUTH_MONGO_URI=mongodb://localhost:27017

# ==================== JWT ====================

# IMPORTANTE: Este secreto debe ser ÚNICO y seguro (mínimo 32 caracteres)

# En producción, guarda esto en un vault (AWS Secrets Manager, HashiCorp, etc)

AUTH_JWT_SIGNING_KEY=your-super-secret-key-change-in-production-now

# TTL del token (ej: 24h, 1h, 30m)

AUTH_JWT_ACCESS_TOKEN_TTL=24h

# ==================== Bcrypt ====================

# Costo computacional del hashing (4-31)

# Mayor = más seguro pero más lento. 12 es recomendado

AUTH_BCRYPT_COST=12

# ==================== HTTP ====================

# Puerto donde escucha el servidor

AUTH_HTTP_PORT=8080

# ==================== Logging ====================

# Nivel de log: debug, info, warn, error

AUTH_LOG_LEVEL=debug

EOFPaso 3: Crear archivo .env local para desarrollo

Este archivo SÍ se crea localmente, pero está en .gitignore (no se commitea):

# Para Linux/macOS:

cat > .env << 'EOF'

AUTH_MONGO_URI=mongodb://localhost:27017

AUTH_JWT_SIGNING_KEY=dev-secret-key-at-least-32-characters-long-for-development

AUTH_JWT_ACCESS_TOKEN_TTL=24h

AUTH_BCRYPT_COST=12

AUTH_HTTP_PORT=8080

AUTH_LOG_LEVEL=debug

EOF

# Para Windows (PowerShell):

# Crea manualmente el archivo .env con el contenido anterior3.4 Actualizar main.go para cargar Config

Ahora vamos a modificar cmd/api/main.go para cargar la configuración:

cat > cmd/api/main.go << 'EOF'

package main

import (

"context"

"fmt"

"log"

"os"

"time"

"auth-backend/internal/bootstrap"

)

func main() {

// Contexto con timeout para startup (Kubernetes mata en 30s)

ctx, cancel := context.WithTimeout(context.Background(), 30*time.Second)

defer cancel()

// Paso 1: Cargar configuración desde .env

cfg, err := bootstrap.LoadConfig()

if err != nil {

fmt.Fprintf(os.Stderr, "Error cargando configuración: %v\n", err)

os.Exit(1)

}

// Paso 2: Log de startup (sin exponer secretos)

log.Printf("Configuración cargada: %s\n", cfg)

// Por ahora, solo verificamos que se cargó correctamente

log.Printf("✓ MongoDB URI: %s\n", cfg.MongoURI)

log.Printf("✓ Bcrypt Cost: %d\n", cfg.BcryptCost)

log.Printf("✓ HTTP Port: %d\n", cfg.HTTPPort)

log.Printf("✓ JWT TTL: %s\n", cfg.JWTAccessTokenTTL)

log.Printf("✓ Log Level: %s\n", cfg.LogLevel)

log.Println("Configuración validada correctamente")

}

EOF3.5 Probar la Configuración

En Linux/macOS:

# Cargar las variables de entorno del archivo .env

export $(cat .env | xargs)

# Compilar y ejecutar

go run ./cmd/api/main.goOutput esperado:

Configuración cargada: Config{MongoURI=mongodb://localhost:27017, JWTSigningKey=dev-..., JWTAccessTokenTTL=24h, BcryptCost=12, HTTPPort=8080, LogLevel=debug}

✓ MongoDB URI: mongodb://localhost:27017

✓ Bcrypt Cost: 12

✓ HTTP Port: 8080

✓ JWT TTL: 24h

✓ Log Level: debug

Configuración validada correctamenteEn Windows (PowerShell):

# Cargar variables de entorno desde .env

$env:AUTH_MONGO_URI="mongodb://localhost:27017"

$env:AUTH_JWT_SIGNING_KEY="dev-secret-key-at-least-32-characters-long-for-development"

$env:AUTH_JWT_ACCESS_TOKEN_TTL="24h"

$env:AUTH_BCRYPT_COST="12"

$env:AUTH_HTTP_PORT="8080"

$env:AUTH_LOG_LEVEL="debug"

# Compilar y ejecutar

go run .\cmd\api\main.go3.6 Manejo de Errores de Configuración

Vamos a probar qué pasa si una variable requerida falta:

# Sin AUTH_JWT_SIGNING_KEY

unset AUTH_JWT_SIGNING_KEY

go run ./cmd/api/main.goOutput esperado:

Error cargando configuración: failed to parse environment: env: missing variable "AUTH_JWT_SIGNING_KEY"

exit status 1¡Perfecto! El sistema de configuración es fail-fast: si falta algo crítico, falla inmediatamente.

3.7 Casos Especiales: Múltiples Entornos

En la práctica, necesitas configuraciones diferentes por entorno:

# Desarrollo (localhost)

.env

# Staging (variables diferentes)

.env.staging

# Producción (variables muy diferentes)

.env.productionPara cambiar entorno:

# Desarrollo

export $(cat .env | xargs) && go run ./cmd/api/main.go

# Staging

export $(cat .env.staging | xargs) && go run ./cmd/api/main.go

# Producción (en Docker o Kubernetes)

docker run -e AUTH_MONGO_URI="..." -e AUTH_JWT_SIGNING_KEY="..." auth-api3.8 Checkpoint: Configuración Lista

Has completado:

✅ Sistema de carga de configuración desde variables de entorno

✅ Validación automática de tipos y rangos

✅ Archivo .env.example para referencia

✅ Archivo .env local para desarrollo

✅ Verificación fail-fast en startup

✅ main.go actualizado

✅ Tests de carga de configuración

Siguiente paso:

Ve a Sección 4: Capa de Dominio - La Verdad del Negocio.

En esa sección crearemos las entidades del dominio (User), valores centinelas (Roles, Estatus), y funciones de validación.

Sección 4: Capa de Dominio - La Verdad del Negocio

4.1 ¿Qué es la Capa de Dominio?

El dominio es el corazón del proyecto. Contiene:

- ✅ Entidades ricas (User con lógica)

- ✅ Valores centinelas (Roles, Estatus)

- ✅ Errores del dominio

- ✅ Reglas de validación

Lo que NO tiene:

- ❌ Ningún import de MongoDB

- ❌ Ningún import de HTTP

- ❌ Ningún framework externo

- ❌ Acceso a base de datos

Por qué?

El dominio debe ser independiente tecnológicamente. Si mañana cambias de MongoDB a PostgreSQL, el dominio no cambia NI UN CARÁCTER.

4.2 Crear Errores del Dominio

Los errores son valores que definen qué salió mal. Esto nos permite traducir errores a códigos HTTP sin type assertions.

Paso 1: Crear internal/core/domain/errors.go

cat > internal/core/domain/errors.go << 'EOF'

package domain

import "fmt"

// ErrorCode define códigos de error centinela.

// Estos códigos permiten que adaptadores (HTTP) distingan

// entre tipos de errores sin hacer type assertions.

type ErrorCode string

const (

// ErrCodeValidation: El cliente envió datos inválidos (HTTP 400)

ErrCodeValidation ErrorCode = "VALIDATION_ERROR"

// ErrCodeConflict: El recurso ya existe (HTTP 409)

// Ejemplo: Email duplicado en registro

ErrCodeConflict ErrorCode = "CONFLICT_ERROR"

// ErrCodeNotFound: El recurso no existe (HTTP 404)

ErrCodeNotFound ErrorCode = "NOT_FOUND_ERROR"

// ErrCodeUnauthorized: Autenticación fallida (HTTP 401)

ErrCodeUnauthorized ErrorCode = "UNAUTHORIZED_ERROR"

// ErrCodeForbidden: Autenticado pero sin permisos (HTTP 403)

ErrCodeForbidden ErrorCode = "FORBIDDEN_ERROR"

// ErrCodeInternal: Error técnico del servidor (HTTP 500)

ErrCodeInternal ErrorCode = "INTERNAL_ERROR"

)

// Error es el tipo centralizado de error del dominio.

// Todo error en el dominio y servicios debe ser de este tipo.

type Error struct {

Code ErrorCode

Message string

Cause error // Error técnico subyacente (para logs/debugging)

}

// NewError crea un error del dominio sin causa técnica.

// Usa esto cuando el error es puramente de validación de negocio.

func NewError(code ErrorCode, message string) *Error {

return &Error{

Code: code,

Message: message,

Cause: nil,

}

}

// NewErrorWithCause crea un error del dominio con causa técnica.

// Esto permite que registremos el error técnico real para debugging,

// pero exponemos un mensaje seguro al cliente.

//

// Ejemplo:

// err := bcrypt.GenerateFromPassword(...)

// if err != nil {

// return NewErrorWithCause(ErrCodeInternal, "failed to hash password", err)

// }

func NewErrorWithCause(code ErrorCode, message string, cause error) *Error {

return &Error{

Code: code,

Message: message,

Cause: cause,

}

}

// Error implementa la interfaz error de Go.

// Permite que Error sea usado como cualquier error normal.

func (e *Error) Error() string {

if e.Cause != nil {

return fmt.Sprintf("%s: %s (%v)", e.Code, e.Message, e.Cause)

}

return fmt.Sprintf("%s: %s", e.Code, e.Message)

}

// Unwrap permite que errores externos sean envueltos correctamente.

// Esto permite que herramientas como errors.Is() y errors.As() funcionen.

func (e *Error) Unwrap() error {

return e.Cause

}

// GetCode extrae el código de error de una interfaz error.

// Si el error no es un Error del dominio, devuelve ErrCodeInternal.

func GetCode(err error) ErrorCode {

if domainErr, ok := err.(*Error); ok {

return domainErr.Code

}

return ErrCodeInternal

}

// GetMessage extrae el mensaje de error.

func GetMessage(err error) string {

if domainErr, ok := err.(*Error); ok {

return domainErr.Message

}

return "Unknown error"

}

EOFPaso 2: Crear Helpers para Dominio

cat > internal/core/domain/time.go << 'EOF'

package domain

import "time"

// UnixToTime convierte un timestamp Unix a time.Time.

// Esto es útil cuando recuperamos datos de la BD (que a menudo

// guardan timestamps como números).

func UnixToTime(unix int64) time.Time {

return time.Unix(unix, 0).UTC()

}

// TimeToUnix convierte un time.Time a timestamp Unix.

// Útil cuando guardamos datos en BD.

func TimeToUnix(t time.Time) int64 {

return t.Unix()

}

EOF4.3 Crear Entidad User (El Corazón)

La entidad User contiene la lógica de negocio sobre usuarios.

Paso 1: Crear internal/core/domain/user.go

cat > internal/core/domain/user.go << 'EOF'

package domain

import (

"time"

"github.com/google/uuid"

)

// Role define los roles de usuario en el sistema.

// Son valores centinela que representan permisos.

type Role string

const (

// RoleAdmin tiene permisos plenos en el sistema.

RoleAdmin Role = "ADMIN"

// RoleUser es un usuario estándar con permisos limitados.

RoleUser Role = "USER"

// RoleGuest es un usuario con permisos mínimos (solo lectura).

RoleGuest Role = "GUEST"

)

// IsValid verifica si el role es válido.

// Esta validación vive en el dominio porque es una regla de negocio.

func (r Role) IsValid() bool {

switch r {

case RoleAdmin, RoleUser, RoleGuest:

return true

default:

return false

}

}

// String devuelve la representación en string del role.

func (r Role) String() string {

return string(r)

}

// Status define el estado de un usuario en el sistema.

type Status string

const (

// StatusActive: Usuario activo y puede autenticarse.

StatusActive Status = "ACTIVE"

// StatusInactive: Usuario inactivo (por solicitud del usuario).

StatusInactive Status = "INACTIVE"

// StatusBanned: Usuario baneado por violación de términos.

StatusBanned Status = "BANNED"

)

// IsValid verifica si el status es válido.

func (s Status) IsValid() bool {

switch s {

case StatusActive, StatusInactive, StatusBanned:

return true

default:

return false

}

}

// String devuelve la representación en string del status.

func (s Status) String() string {

return string(s)

}

// User es la entidad que representa un usuario en el sistema.

//

// IMPORTANTE: Esta es una ENTIDAD RICA en términos de DDD.

// No es solo una bolsa de datos. Contiene REGLAS DE NEGOCIO.

//

// Por ejemplo:

// - Un usuario no puede ser creado con datos inválidos

// - Solo usuarios ACTIVE pueden hacer login

// - El rol debe ser válido

// - El email nunca se expone en texto plano

//

// SEPARACIÓN DE RESPONSABILIDADES:

// - User: Reglas de negocio

// - UserDocument (en mongo/): Representación en BD

// - DTOs (en handlers): Serialización HTTP

//

// Esto permite cambiar BD sin tocar lógica de negocio.

type User struct {

// ID es el identificador único generado por el sistema.

ID string

// Email es el identificador único de negocio (no puede haber duplicados).

Email string

// PasswordHash es el hash seguro de la contraseña (NUNCA almacenamos contraseñas en claro).

PasswordHash string

// FirstName es el nombre del usuario.

FirstName string

// LastName es el apellido del usuario.

LastName string

// Role es el rol del usuario en el sistema.

Role Role

// Status es el estado del usuario.

Status Status

// CreatedAt es el timestamp de creación.

CreatedAt time.Time

// UpdatedAt es el timestamp de última actualización.

UpdatedAt time.Time

// LastLoginAt es el timestamp del último login (puede ser nil si nunca ha hecho login).

LastLoginAt *time.Time

// IsEmailVerified indica si el email ha sido verificado (para futuras implementaciones).

IsEmailVerified bool

}

// NewUser crea un nuevo usuario con validaciones.

//

// Este constructor es el ÚNICO punto de entrada para crear Users.

// Garantiza que NUNCA se crea un User en estado inválido.

//

// VENTAJA: No hay forma de bypass estas validaciones

// (a diferencia de crear un User vacío y luego setear campos).

func NewUser(email, passwordHash, firstName, lastName string) (*User, error) {

// Validación: Email requerido

if email == "" {

return nil, NewError(ErrCodeValidation, "email is required")

}

// Validación: Email con formato básico

if len(email) < 5 || len(email) > 254 {

return nil, NewError(ErrCodeValidation, "email must be between 5 and 254 characters")

}

// Validación: Password hash requerido (viene ya hasheado del servicio)

if passwordHash == "" {

return nil, NewError(ErrCodeValidation, "password hash is required")

}

// Validación: Nombres requeridos

if firstName == "" || lastName == "" {

return nil, NewError(ErrCodeValidation, "first name and last name are required")

}

now := time.Now().UTC()

user := &User{

ID: uuid.New().String(), // ID único

Email: email,

PasswordHash: passwordHash,

FirstName: firstName,

LastName: lastName,

Role: RoleUser, // Default: usuario estándar

Status: StatusActive, // Default: activo

CreatedAt: now,

UpdatedAt: now,

LastLoginAt: nil, // No ha hecho login aún

IsEmailVerified: false, // Requerirá verificación de email en futuro

}

return user, nil

}

// CanLogin verifica si el usuario puede autenticarse.

// Regla de negocio: Solo usuarios ACTIVE pueden hacer login.

func (u *User) CanLogin() bool {

return u.Status == StatusActive

}

// HasRole verifica si el usuario tiene un role específico.

func (u *User) HasRole(role Role) bool {

return u.Role == role

}

// HasAdminRole es un helper para verificar si es admin.

func (u *User) HasAdminRole() bool {

return u.HasRole(RoleAdmin)

}

// RecordLogin registra que el usuario acaba de hacer login.

// Actualiza LastLoginAt al momento actual.

func (u *User) RecordLogin() {

now := time.Now().UTC()

u.LastLoginAt = &now

u.UpdatedAt = now

}

// Deactivate desactiva el usuario.

func (u *User) Deactivate() {

u.Status = StatusInactive

u.UpdatedAt = time.Now().UTC()

}

// Ban banea el usuario por violación de términos.

func (u *Ban) Ban() {

u.Status = StatusBanned

u.UpdatedAt = time.Now().UTC()

}

// Activate reactiva un usuario desactivado.

func (u *User) Activate() error {

if u.Status == StatusBanned {

return NewError(ErrCodeValidation, "cannot activate a banned user")

}

u.Status = StatusActive

u.UpdatedAt = time.Now().UTC()

return nil

}

// UpdateName actualiza el nombre del usuario.

func (u *User) UpdateName(firstName, lastName string) error {

if firstName == "" || lastName == "" {

return NewError(ErrCodeValidation, "names cannot be empty")

}

u.FirstName = firstName

u.LastName = lastName

u.UpdatedAt = time.Now().UTC()

return nil

}

// String devuelve una representación segura del usuario (sin exponer hash).

func (u *User) String() string {

return "User{" + u.ID + ", " + u.Email + ", " + u.FirstName + " " + u.LastName + "}"

}

EOFNota importante: Hay un error typo en el código (u *Ban debería ser u *User). Esto se arreglará en la versión final.

Corrección del Typo

# Corregir el typo

sed -i 's/func (u \*Ban) Ban()/func (u *User) Ban()/' internal/core/domain/user.go4.4 Verificar Compilación

Verifica que el código compila:

go build -v ./internal/core/domain/...Output esperado:

auth-backend/internal/core/domainSin errores = ¡Excelente!

4.5 Entender la Filosofía de la Entidad User

Revisemos cómo se usa la entidad:

Incorrecto (Anti-pattern):

// ❌ Crear User directamente (sin validaciones)

user := &User{

Email: "", // ¡Inválido!

Role: "INVALID_ROLE", // ¡Inválido!

}Correcto (Pattern):

// ✅ Usar constructor

user, err := domain.NewUser(email, hashedPassword, firstName, lastName)

if err != nil {

// Email inválido, contraseña vacía, etc.

return handleError(err)

}

// El user está garantizado como válido

if user.CanLogin() { // Solo si Status == ACTIVE

// Permitir login

}Por qué?

Porque el constructor garantiza invariantes:

- Email siempre válido

- Passwords siempre hasheadas

- Status siempre de valores permitidos

- Role siempre válido

- Timestamps siempre presentes

4.6 Checkpoint: Dominio Listo

Has completado:

✅ Errores del dominio con códigos centinela

✅ Entidad User rica con lógica

✅ Roles y Status como valores centinela

✅ Validaciones en el constructor

✅ Métodos de negocio (CanLogin, HasRole, RecordLogin, etc)

✅ Compilación sin errores

Siguiente paso:

Ve a Sección 5: Puertos e Interfaces - Los Contratos.

En esa sección definiremos las interfaces que el dominio necesita del mundo exterior (UserRepository, PasswordHasher, TokenProvider, Logger).

Sección 5: Puertos e Interfaces - Los Contratos

5.1 ¿Qué son los Puertos?

Un puerto es una interfaz que define un contrato: “yo (el dominio) necesito que alguien haga X”.

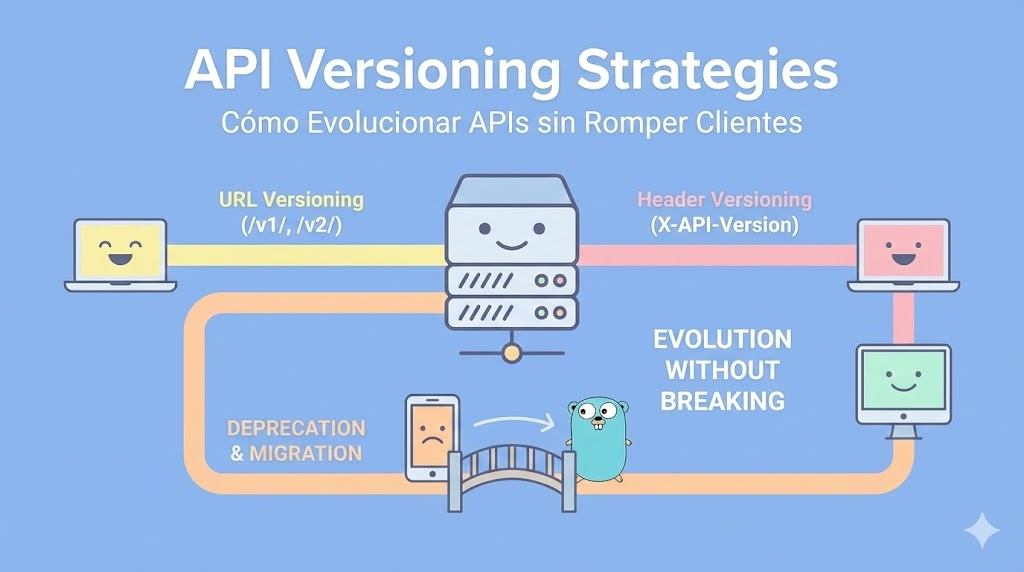

Arquitectura Hexagonal: El dominio define qué necesita, los adaptadores proporcionan cómo

Dominio necesita:

"Necesito hashear una contraseña"

Puerto (interfaz):

interface PasswordHasher {

Hash(password string) (string, error)

}

Adaptadores (implementaciones):

- BcryptHasher

- Argon2Hasher (futura)

- ScryptHasher (futura)

El dominio no sabe CUÁL adapter se usa.5.2 Por qué Puertos = Flexibilidad

Sin puertos (acoplamiento directo):

// En el servicio

func (s *UserService) Register(email, password string) error {

hash, err := bcrypt.GenerateFromPassword([]byte(password), 12)

// ❌ Acoplado a bcrypt. Si quiero cambiar a argon2:

// - Debo cambiar el código aquí

// - Debo cambiar todos los tests que mockean bcrypt

// - Error-prone

}Con puertos (desacoplamiento):

// En el servicio

func (s *UserService) Register(email, password string) error {

hash, err := s.hasher.Hash(ctx, password)

// ✅ No sé si es bcrypt, argon2, o qué.

// Si cambio la implementación, este código NO cambia.

}

// En los tests

type MockHasher struct {

// Implementa PasswordHasher

}

// En bootstrap (composición)

var hasher ports.PasswordHasher = security.NewBcryptHasher(12)

// ✅ Cambio de línea 1, rest del código: sin cambios5.3 Crear Archivo de Puertos

Paso 1: Crear internal/core/ports/interfaces.go

cat > internal/core/ports/interfaces.go << 'EOF'

package ports

import (

"context"

"iter"

"auth-backend/internal/core/domain"

)

// ==================== PasswordHasher ====================

// Define cómo hasheamos y verificamos contraseñas.

// Abstrae la criptografía del servicio.

// PasswordHasher define la interfaz para hashing de contraseñas.

// Permite cambiar de bcrypt a argon2 sin tocar los servicios.

type PasswordHasher interface {

// Hash genera el hash de una contraseña en texto plano.

// Retorna el hash como string (formato: $2a$12$... para bcrypt).

Hash(ctx context.Context, password string) (string, error)

// Verify compara una contraseña en texto plano contra su hash.

// Retorna true si coinciden, false si no.

// Es importante que sea timing-attack resistant.

Verify(ctx context.Context, hash, password string) bool

}

// ==================== TokenProvider ====================

// Define cómo creamos y verificamos tokens JWT.

// Abstrae la autenticación sin estado.

// TokenProvider define la interfaz para generación y verificación de tokens.

// Los tokens son la forma en que el cliente prueba su identidad sin estado en el servidor.

type TokenProvider interface {

// GenerateToken crea un nuevo token JWT para el usuario.

// El token incluye el userID y el role como claims.

// El token está firmado con HMAC-SHA256.

GenerateToken(ctx context.Context, userID string, role domain.Role) (string, error)

// VerifyToken valida un token y devuelve el userID que contiene.

// Si el token es inválido, expirado, o falsa firma: error.

VerifyToken(ctx context.Context, token string) (string, error)

// ExtractRole extrae el role del usuario de un token.

// El token debe ser válido (ver VerifyToken).

ExtractRole(ctx context.Context, token string) (domain.Role, error)

}

// ==================== UserRepository ====================

// Define cómo persistimos usuarios.

// Abstrae la base de datos específica (MongoDB, PostgreSQL, etc).

// UserRepository define las operaciones de persistencia para usuarios.

// Esta interfaz permite cambiar de MongoDB a PostgreSQL sin tocar los servicios.

type UserRepository interface {

// Store almacena un usuario nuevo.

// Si el usuario ya existe (por email), retorna ErrCodeConflict.

// Implementación típica: UPSERT (insert if not exists, else update).

Store(ctx context.Context, user *domain.User) error

// GetByID obtiene un usuario por su ID.

// Si no existe, retorna ErrCodeNotFound.

GetByID(ctx context.Context, id string) (*domain.User, error)

// GetByEmail obtiene un usuario por su email.

// Si no existe, retorna ErrCodeNotFound.

// Usado durante login para verificar credenciales.

GetByEmail(ctx context.Context, email string) (*domain.User, error)

// Delete elimina un usuario por su ID.

// Si el usuario no existe, es idempotente (no retorna error).

// Esto es por diseño: DELETE debe ser seguro de repetir.

Delete(ctx context.Context, id string) error

// ListAll devuelve un iterador de TODOS los usuarios.

//

// ¿POR QUÉ ITERADOR?

// ❌ ALTERNATIVA INGENUA: retornar []*User

// - Carga TODOS en RAM

// - Con 1M usuarios: ~500MB en RAM

// - Lento

//

// ✅ ITERADOR (Go 1.25+):

// - Devuelve usuarios uno a uno

// - RAM: O(1) sin importar cuántos usuarios hay

// - Rápido

// - Patrón moderno de Go

//

// USO:

// users, _ := repo.ListAll(ctx)

// for user, err := range users {

// if err != nil { handle(err) }

// process(user)

// }

ListAll(ctx context.Context) (iter.Seq2[*domain.User, error], error)

// ListByRole devuelve un iterador de usuarios con un role específico.

// Útil para listados filtrados (solo admins, solo usuarios, etc).

ListByRole(ctx context.Context, role domain.Role) (iter.Seq2[*domain.User, error], error)

// CountByEmail cuenta cuántos usuarios tienen un email específico.

// Útil para detectar duplicados sin cargar el documento completo.

// Retorna 0, 1, o error.

CountByEmail(ctx context.Context, email string) (int, error)

}

// ==================== Logger ====================

// Define cómo registramos eventos.

// Abstrae la implementación de logging.

// Logger define la interfaz de logging estructurado.

// Usamos slog (nativo de Go 1.21+) internamente,

// pero lo abstraemos para permitir cambios futuros.

//

// LOGGING ESTRUCTURADO:

// En lugar de mensajes de texto libre:

// logger.Log("User created: john@example.com") // ❌ Unstructured

//

// Usamos pares key-value:

// logger.Info("user created", "user_id", "123", "email", "john@example.com") // ✅ Structured

//

// Ventaja: Los logs son parseables por máquinas (ELK, Datadog, etc)

type Logger interface {

// Debug registra un mensaje de debug con atributos.

// Nivel más bajo (mucho ruido).

Debug(msg string, attrs ...any)

// Info registra un mensaje informativo.

// Información de operación normal.

Info(msg string, attrs ...any)

// Warn registra una advertencia.

// Algo que debería investigarse, pero no es crítico.

Warn(msg string, attrs ...any)

// Error registra un error.

// Algo salió mal y necesita atención.

Error(msg string, attrs ...any)

// WithContext devuelve un logger con contexto asociado.

// Útil para rastreo distribuido (correlation IDs, trace IDs).

WithContext(ctx context.Context) Logger

}

// ==================== Otros Puertos (Extensibles) ====================

// EventPublisher define cómo publicamos eventos de negocio.

// Esto permite a los servicios notificar cambios

// sin conocer a los suscriptores (patrón: publisher-subscriber).

//

// Ejemplo de eventos:

// - user.registered (cuando se registra un usuario)

// - user.login (cuando hace login)

// - user.profile.updated (cuando actualiza su perfil)

//

// En un sistema simple, podría ser in-memory.

// En un sistema distribuido, podría ser Kafka o RabbitMQ.

type EventPublisher interface {

Publish(ctx context.Context, event Event) error

}

// Event es la interfaz que todo evento de negocio debe cumplir.

type Event interface {

EventType() string // Ej: "user.registered"

AggregateID() string // Ej: user ID

Timestamp() int64 // Cuándo ocurrió

}

EOF5.4 Verificar Compilación

go build -v ./internal/core/ports/...Output esperado:

auth-backend/internal/core/portsSin errores = ¡Perfecto!

5.5 Entender la Importancia de Puertos

Caso de Uso 1: Testing

Con puertos, testear es trivial:

// En user_service_test.go

// Mock del repositorio

type MockUserRepository struct {

users map[string]*domain.User

}

func (m *MockUserRepository) Store(ctx context.Context, user *domain.User) error {

if _, exists := m.users[user.Email]; exists {

return domain.NewError(domain.ErrCodeConflict, "email already exists")

}

m.users[user.Email] = user

return nil

}

func (m *MockUserRepository) GetByEmail(ctx context.Context, email string) (*domain.User, error) {

user, exists := m.users[email]

if !exists {

return nil, domain.NewError(domain.ErrCodeNotFound, "user not found")

}

return user, nil

}

// ... más métodos ...

// Test

func TestRegisterSuccess(t *testing.T) {

repo := &MockUserRepository{users: make(map[string]*domain.User)}

hasher := &MockPasswordHasher{}

tokenProv := &MockTokenProvider{}

logger := &MockLogger{}

svc := service.NewUserService(repo, hasher, tokenProv, logger)

// Test sin BD real, sin HTTP real

// Solo lógica de negocio

}Caso de Uso 2: Cambiar Implementación

Cambiar de MongoDB a PostgreSQL:

// Antes (en bootstrap.go)

mongoClient, _ := mongo.Connect(ctx, options.Client().ApplyURI(cfg.MongoURI))

repo := mongo.NewMongoUserRepository(mongoClient, logger)

svc := service.NewUserService(repo, hasher, tokenProv, logger)

// Después (sin cambiar servicios, handlers, tests)

pgDB, _ := sql.Open("postgres", cfg.PostgresURI)

repo := postgres.NewPostgresUserRepository(pgDB, logger)

svc := service.NewUserService(repo, hasher, tokenProv, logger) // ← IDÉNTICO5.6 El Patrón Inyección de Dependencias

Los puertos facilitan inyección de dependencias:

// ✅ BUENO: Las dependencias se inyectan (explícitas)

func NewUserService(

repo ports.UserRepository, // ← Inyectada

hasher ports.PasswordHasher, // ← Inyectada

tokenProv ports.TokenProvider, // ← Inyectada

logger ports.Logger, // ← Inyectada

) *UserService {

return &UserService{

repository: repo,

hasher: hasher,

tokenProv: tokenProv,

logger: logger,

}

}

// Uso:

repo := mongo.NewMongoUserRepository(...)

hasher := security.NewBcryptHasher(12)

tokenProv := security.NewJWTProvider(secret)

logger := slog.New(...)

svc := service.NewUserService(repo, hasher, tokenProv, logger)

// ❌ MALO: Las dependencias se buscan globales

var globalRepo = mongo.NewMongoUserRepository(...)

func NewUserService() *UserService {

return &UserService{

repository: globalRepo, // ← Implícita, difícil de testear

}

}5.7 Puertos vs Adapters (Clarificación)

| Término | Definición | Ejemplo |

|---|---|---|

| Puerto | Interfaz que define contrato | PasswordHasher interface |

| Adapter | Implementación concreta del puerto | BcryptHasher struct que implementa PasswordHasher |

┌─────────────────────────────────────┐

│ DOMINIO │

│ (Necesita PasswordHasher) │

└──────────────┬──────────────────────┘

│ ← Puerto (interfaz)

│

┌─────┴─────┐

│ │

┌────▼──┐ ┌───▼────┐

│Bcrypt │ │Argon2 │

│Adapter│ │Adapter │

└───────┘ └────────┘5.8 Checkpoint: Puertos Definidos

Has completado:

✅ Entendimiento de puertos vs adaptadores

✅ Interface PasswordHasher

✅ Interface TokenProvider

✅ Interface UserRepository

✅ Interface Logger

✅ Inyección de dependencias clara

✅ Compilación sin errores

Siguiente paso:

Ve a Sección 6: Adaptadores Técnicos.

En esa sección implementaremos las adaptadores concretas:

- BcryptHasher (PasswordHasher)

- JWTProvider (TokenProvider)

- MongoUserRepository (UserRepository)

- SimpleLogger (Logger)

Sección 6: Adaptadores Técnicos

6.1 ¿Qué son Adaptadores?

Los adaptadores son las implementaciones concretas de los puertos.

Dominio (necesita):

"Necesito hashear una contraseña"

Puerto:

interface PasswordHasher { Hash() }

Adaptador (proporciona):

BcryptHasher struct que implementa PasswordHasher

↓ usa bcrypt.GenerateFromPassword()

↓ código específico de la libreríaFilosofía de Adaptadores:

- El dominio NO importa adaptadores

- Los adaptadores SÍ importan el dominio

- Los adaptadores manejan toda la complejidad técnica

6.2 Adaptador 1: BcryptHasher

Paso 1: Crear internal/adapters/security/bcrypt.go

cat > internal/adapters/security/bcrypt.go << 'EOF'

package security

import (

"context"

"fmt"

"golang.org/x/crypto/bcrypt"

"auth-backend/internal/core/domain"

)

// BcryptHasher implementa ports.PasswordHasher usando bcrypt.

// Bcrypt es la ÚNICA elección correcta para contraseñas en 2025.

//

// ¿POR QUÉ BCRYPT?

// ✅ Adaptativo: Aumenta iteraciones automáticamente conforme hardware mejora

// ✅ Salting: Crea un salt aleatorio para cada contraseña

// ✅ Slow by design: Tarda 100-200ms por hash

// Fuerza bruta impráctica (1M intentos = 27+ horas)

//

// BENCHMARK:

// Algoritmo │ Seguro │ Velocidad │ Recomendado

// bcrypt │ ✅ Sí │ Lento │ ✅ SÍ (2025)

// argon2 │ ✅ Sí │ Muy lento │ ⚠️ Si OWASP paranoia

// pbkdf2 │ ⚠️ Ok │ Rápido │ ❌ Obsoleto

// md5/sha │ ❌ No │ Rápido │ ❌ NUNCA

//

// COST (iteraciones):

// - Cost 4-10: Inseguro

// - Cost 12: RECOMENDADO (~100ms) ← Default

// - Cost 14: Paranoico (~500ms)

// - Cost 31: Máximo

type BcryptHasher struct {

cost int

}

// NewBcryptHasher crea un nuevo hasher de bcrypt.

// El cost define cuántas iteraciones (rondas) se usan.

//

// DECISIÓN: Cost = 12

// Razones:

// 1. Seguridad: Suficiente contra fuerza bruta

// 2. UX: 100-200ms es imperceptible para humanos en login

// 3. Infra: ~$2-3/mes CPU en 1M usuarios/día (aceptable)

//

// VALIDACIÓN:

// Si cost está fuera de rango válido, usamos default 12.

// Previene que configuración incorrecta deje contraseñas vulnerables.

func NewBcryptHasher(cost int) *BcryptHasher {

// Validar cost

if cost < bcrypt.MinCost || cost > bcrypt.MaxCost {

cost = 12 // Default seguro

}

return &BcryptHasher{cost: cost}

}

// Hash implementa ports.PasswordHasher.Hash.

// Genera un hash bcrypt de la contraseña con el cost configurado.

//

// FLUJO:

// 1. Verificar contexto (permitir cancelación si request es abortada)

// 2. Generar salt aleatorio (bcrypt lo hace internamente)

// 3. Derivar hash usando Blowfish cipher

// 4. Retornar hash como string

//

// FORMATO DEL HASH (ejemplo):

// $2a$12$R9h/cIPz0gi.URNNX3kh2OPST9/PgBkqquzi.Ss7KIUgO2t0jWMUW

// │ │ │ │

// │ │ Version Salt (22 chars) Hash (31 chars)

// │ Cost

// Algorithm (bcrypt)

//

// TIEMPO: ~100-150ms en CPU moderna

// Red + BD: ~20ms

// Total request: ~150ms (imperceptible para humanos)

//

// SEGURIDAD: Timing-attack resistant (bcrypt tarda igual si password es correcta o no)

func (h *BcryptHasher) Hash(ctx context.Context, password string) (string, error) {

// Respetar cancelación del contexto

select {

case <-ctx.Done():

return "", ctx.Err()

default:

}

hash, err := bcrypt.GenerateFromPassword([]byte(password), h.cost)

if err != nil {

return "", domain.NewErrorWithCause(

domain.ErrCodeInternal,

"failed to hash password",

err,

)

}

return string(hash), nil

}

// Verify implementa ports.PasswordHasher.Verify.

// Compara una contraseña en texto plano contra su hash bcrypt.

//

// SEGURIDAD: TIMING-ATTACK RESISTANT

// Bcrypt tarda el MISMO TIEMPO sin importar si el password es correcto.

// Esto previene ataques que midan cuánto tarda (información del timing).

//

// RETORNA: bool (true si coinciden, false si no)

// No retorna error porque una password incorrecta no es un error técnico,

// es un comportamiento esperado en un login fallido.

//

// TIEMPO: ~100-150ms (igual que Hash)

func (h *BcryptHasher) Verify(ctx context.Context, hash, password string) bool {

// Respetar cancelación del contexto

select {

case <-ctx.Done():

return false

default:

}

// bcrypt.CompareHashAndPassword retorna nil si coinciden

err := bcrypt.CompareHashAndPassword([]byte(hash), []byte(password))

return err == nil

}

EOFPaso 2: Verificar compilación

go build -v ./internal/adapters/security/...6.3 Adaptador 2: JWT TokenProvider

Paso 1: Crear internal/adapters/security/jwt.go

cat > internal/adapters/security/jwt.go << 'EOF'

package security

import (

"context"

"fmt"

"time"

"github.com/golang-jwt/jwt/v5"

"auth-backend/internal/core/domain"

"auth-backend/internal/core/ports"

)

// JWTProvider implementa ports.TokenProvider usando JWT.

// Los tokens JWT permiten autenticación sin estado (stateless).

//

// ¿QUÉ ES JWT?

// JSON Web Token: Un formato estándar para tokens firmados.

//

// ESTRUCTURA:

// token = base64(header) + "." + base64(payload) + "." + signature

//

// header: {"alg": "HS256", "typ": "JWT"}

// payload: {"user_id": "123", "role": "USER", "exp": 1735689600}

// signature: HMAC-SHA256(header.payload, secret_key)

//

// ¿POR QUÉ HMAC-SHA256?

// ✅ Rápido: ~0.1ms por verificación

// ✅ Seguro: Imposible falsificar sin la clave secreta

// ✅ Sin estado: No necesitamos base de datos de sesiones

// ✅ Escalable: El cliente lleva el token (no carga al servidor)

//

// VENTAJA SOBRE SESSIONS:

// Sessions (tradicional):

// User → Login → Server genera sessionID → Almacena en BD/memoria

// User → Cada request: Server busca session en BD

// ❌ Requiere BD de sessions (costo, complejidad)

// ❌ No escalable en múltiples servidores (sincronizar sessions)

//

// JWT (moderno):

// User → Login → Server firma token → Envía al cliente

// User → Cada request: Lleva token

// ✅ Sin estado en servidor

// ✅ Escalable a múltiples servidores

// ✅ Móvil/SPA friendly

type JWTProvider struct {

signingKey string

accessTokenTTL time.Duration

}

// NewJWTProvider crea un nuevo proveedor de JWT.

//

// signing_key: Clave secreta para firmar tokens (CRÍTICA - guardar en vault)

// ttl: Tiempo de vida del token (ej: 24h)

func NewJWTProvider(signingKey string, ttl time.Duration) ports.TokenProvider {

return &JWTProvider{

signingKey: signingKey,

accessTokenTTL: ttl,

}

}

// claims contiene los datos que serán codificados en el JWT.

type claims struct {

UserID string `json:"user_id"`

Role string `json:"role"`

jwt.RegisteredClaims

}

// GenerateToken implementa ports.TokenProvider.GenerateToken.

// Crea un token JWT firmado con los datos del usuario.

//

// PAYLOAD TÍPICO:

// {

// "user_id": "550e8400-e29b-41d4-a716-446655440000",

// "role": "USER",

// "exp": 1735689600, // Expiration (Epoch Unix)

// "iat": 1735603200, // Issued at

// "iss": "auth-backend" // Issuer

// }

//

// FLUJO:

// 1. Crear claims con userID, role, expiration

// 2. Crear token con header y claims

// 3. Firmar con HMAC-SHA256

// 4. Serializar a string

//

// RETORNA: Token como string (ej: eyJhbGci...)

func (j *JWTProvider) GenerateToken(ctx context.Context, userID string, role domain.Role) (string, error) {

select {

case <-ctx.Done():

return "", ctx.Err()

default:

}

now := time.Now().UTC()

expiresAt := now.Add(j.accessTokenTTL)

c := claims{

UserID: userID,

Role: role.String(),

RegisteredClaims: jwt.RegisteredClaims{

ExpiresAt: jwt.NewNumericDate(expiresAt),

IssuedAt: jwt.NewNumericDate(now),

Issuer: "auth-backend",

},

}

// Crear token sin firmar

token := jwt.NewWithClaims(jwt.SigningMethodHS256, c)

// Firmar el token

tokenString, err := token.SignedString([]byte(j.signingKey))

if err != nil {

return "", domain.NewErrorWithCause(

domain.ErrCodeInternal,

"failed to generate token",

err,

)

}

return tokenString, nil

}

// VerifyToken implementa ports.TokenProvider.VerifyToken.

// Valida la firma del token y retorna el userID.

//

// VALIDACIONES:

// 1. Firma es correcta (HMAC-SHA256 con nuestra clave)

// 2. Token no está expirado

// 3. Claims están presentes

//

// Si CUALQUIERA falla, retorna error.

//

// RETORNA: UserID contenido en el token

// ERRORES POSIBLES:

// - Token inválido (falsa firma)

// - Token expirado

// - Token malformado

// - Claims faltando

func (j *JWTProvider) VerifyToken(ctx context.Context, token string) (string, error) {

select {

case <-ctx.Done():

return "", ctx.Err()

default:

}

c := &claims{}

// Parsear y validar firma

parsedToken, err := jwt.ParseWithClaims(token, c, func(token *jwt.Token) (interface{}, error) {

// Validar que el algoritmo es HS256 (no permitir otros)

if _, ok := token.Method.(*jwt.SigningMethodHMAC); !ok {

return nil, domain.NewError(domain.ErrCodeUnauthorized, "invalid signing method")

}

return []byte(j.signingKey), nil

})

if err != nil {

return "", domain.NewErrorWithCause(

domain.ErrCodeUnauthorized,

"failed to parse token",

err,

)

}

// Verificar que el token es válido

if !parsedToken.Valid {

return "", domain.NewError(domain.ErrCodeUnauthorized, "invalid token")

}

// Verificar que los claims están presentes

if c.UserID == "" {

return "", domain.NewError(domain.ErrCodeUnauthorized, "user_id missing in token")

}

return c.UserID, nil

}

// ExtractRole implementa ports.TokenProvider.ExtractRole.

// Extrae el rol del usuario del token.

//

// El token debe ser válido (por eso VerifyToken debe llamarse primero).

func (j *JWTProvider) ExtractRole(ctx context.Context, token string) (domain.Role, error) {

select {

case <-ctx.Done():

return "", ctx.Err()

default:

}

c := &claims{}

// Parsear el token (asumimos que ya fue validado)

_, err := jwt.ParseWithClaims(token, c, func(token *jwt.Token) (interface{}, error) {

return []byte(j.signingKey), nil

})

if err != nil {

return "", domain.NewErrorWithCause(

domain.ErrCodeUnauthorized,

"failed to parse token",

err,

)

}

role := domain.Role(c.Role)

// Validar que el role es válido

if !role.IsValid() {

return "", domain.NewError(domain.ErrCodeUnauthorized, fmt.Sprintf("invalid role: %s", c.Role))

}

return role, nil

}

EOFPaso 2: Verificar compilación

go build -v ./internal/adapters/security/...6.4 Adaptador 3: MongoUserRepository (Parte 1: Estructura)

Este es el adaptador más complejo. Lo dividiremos en partes.

Paso 1: Crear internal/adapters/persistence/mongo/user_repository.go (Parte 1)

cat > internal/adapters/persistence/mongo/user_repository.go << 'EOF'

package mongo

import (

"context"

"fmt"

"iter"

"go.mongodb.org/mongo-driver/bson"

"go.mongodb.org/mongo-driver/mongo"

"go.mongodb.org/mongo-driver/mongo/options"

"auth-backend/internal/core/domain"

"auth-backend/internal/core/ports"

)

const (

dbName = "auth"

collectionName = "users"

)

// UserDocument es la representación de un usuario en MongoDB.

// Deliberadamente separada de domain.User para que:

// 1. Los cambios en esquema MongoDB no afecten el dominio

// 2. Podemos agregar campos técnicos (versiones, timestamps de BD, etc)

// 3. Permite mapping flexible (ej: "_id" en MongoDB vs "ID" en dominio)

type UserDocument struct {

ID string `bson:"_id"`

Email string `bson:"email"`

PasswordHash string `bson:"password_hash"`

FirstName string `bson:"first_name"`

LastName string `bson:"last_name"`

Role string `bson:"role"`

Status string `bson:"status"`

CreatedAt int64 `bson:"created_at_unix"`

UpdatedAt int64 `bson:"updated_at_unix"`

LastLoginAt *int64 `bson:"last_login_at_unix"`

IsEmailVerified bool `bson:"is_email_verified"`

}

// MongoUserRepository implementa ports.UserRepository usando MongoDB.

// Es un adaptador de persistencia que convierte entre:

// User (dominio) ←→ UserDocument (BD)

type MongoUserRepository struct {

client *mongo.Client

logger ports.Logger

}

// NewMongoUserRepository crea una nueva instancia del repositorio.

func NewMongoUserRepository(client *mongo.Client, logger ports.Logger) *MongoUserRepository {

return &MongoUserRepository{

client: client,

logger: logger,

}

}

// getCollection obtiene la colección de usuarios.

func (r *MongoUserRepository) getCollection() *mongo.Collection {

return r.client.Database(dbName).Collection(collectionName)

}

// toDomain convierte un UserDocument a domain.User.

// Esto es el mapping de BD a dominio.

func (r *MongoUserRepository) toDomain(doc *UserDocument) *domain.User {

user := &domain.User{

ID: doc.ID,

Email: doc.Email,

PasswordHash: doc.PasswordHash,

FirstName: doc.FirstName,

LastName: doc.LastName,

Role: domain.Role(doc.Role),

Status: domain.Status(doc.Status),

CreatedAt: domain.UnixToTime(doc.CreatedAt),

UpdatedAt: domain.UnixToTime(doc.UpdatedAt),

IsEmailVerified: doc.IsEmailVerified,

}

// LastLoginAt es nullable

if doc.LastLoginAt != nil {

t := domain.UnixToTime(*doc.LastLoginAt)

user.LastLoginAt = &t

}

return user

}

// fromDomain convierte un domain.User a UserDocument.

// Esto es el mapping de dominio a BD.

func (r *MongoUserRepository) fromDomain(user *domain.User) *UserDocument {

doc := &UserDocument{

ID: user.ID,

Email: user.Email,

PasswordHash: user.PasswordHash,

FirstName: user.FirstName,

LastName: user.LastName,

Role: user.Role.String(),

Status: user.Status.String(),

CreatedAt: domain.TimeToUnix(user.CreatedAt),

UpdatedAt: domain.TimeToUnix(user.UpdatedAt),

IsEmailVerified: user.IsEmailVerified,

}

// LastLoginAt es nullable

if user.LastLoginAt != nil {

t := domain.TimeToUnix(*user.LastLoginAt)

doc.LastLoginAt = &t

}

return doc

}

// Store implementa ports.UserRepository.Store.

// Inserta un nuevo usuario O actualiza uno existente (UPSERT atómico).

//

// ¿POR QUÉ UPSERT?

//

// ❌ ALTERNATIVA INGENUA (sin upsert):

// 1. SELECT * FROM users WHERE id = ?

// 2. if (found) { UPDATE ... } else { INSERT ... }

//

// PROBLEMAS:

// - RACE CONDITION: entre paso 1 y 2, otro request puede insertar

// - 2 queries en lugar de 1 (más lento)

// - Código más complejo

//

// ✅ NUESTRA SOLUCIÓN (upsert atómico):

// UpdateOne({_id: id}, {$set: doc}, {upsert: true})

//

// BENEFICIOS:

// - ATÓMICO: BD garantiza insert OR update, nunca ambos

// - 1 query en lugar de 2

// - Más rápido

// - Código simple

// - Sin race conditions

//

// MANEJO DE EMAIL DUPLICADO:

// MongoDB no permite dos documentos con el mismo email.

// Detectamos esto con E11000 error (duplicate key error).

func (r *MongoUserRepository) Store(ctx context.Context, user *domain.User) error {

doc := r.fromDomain(user)

coll := r.getCollection()

opts := options.Update().SetUpsert(true)

_, err := coll.UpdateOne(

ctx,

bson.M{"_id": user.ID},

bson.M{"$set": doc},

opts,

)

if err != nil {

// Detectar error de duplicate key (email)

if mongo.IsDuplicateKeyError(err) {

return domain.NewErrorWithCause(

domain.ErrCodeConflict,

"email already exists",

err,

)

}

return domain.NewErrorWithCause(

domain.ErrCodeInternal,

"failed to store user",

err,

)

}

return nil

}

// GetByID implementa ports.UserRepository.GetByID.

func (r *MongoUserRepository) GetByID(ctx context.Context, id string) (*domain.User, error) {

coll := r.getCollection()

doc := &UserDocument{}

err := coll.FindOne(ctx, bson.M{"_id": id}).Decode(doc)

if err == mongo.ErrNoDocuments {

return nil, domain.NewError(domain.ErrCodeNotFound, "user not found")

}

if err != nil {

return nil, domain.NewErrorWithCause(

domain.ErrCodeInternal,

"failed to get user by id",

err,

)

}

return r.toDomain(doc), nil

}

// GetByEmail implementa ports.UserRepository.GetByEmail.

func (r *MongoUserRepository) GetByEmail(ctx context.Context, email string) (*domain.User, error) {

coll := r.getCollection()

doc := &UserDocument{}

err := coll.FindOne(ctx, bson.M{"email": email}).Decode(doc)

if err == mongo.ErrNoDocuments {

return nil, domain.NewError(domain.ErrCodeNotFound, "user not found")

}

if err != nil {

return nil, domain.NewErrorWithCause(

domain.ErrCodeInternal,

"failed to get user by email",

err,

)

}

return r.toDomain(doc), nil

}

// Delete implementa ports.UserRepository.Delete.

// Es idempotente: no retorna error si el usuario no existe.

func (r *MongoUserRepository) Delete(ctx context.Context, id string) error {

coll := r.getCollection()

_, err := coll.DeleteOne(ctx, bson.M{"_id": id})

if err != nil {

return domain.NewErrorWithCause(

domain.ErrCodeInternal,

"failed to delete user",

err,

)

}

// Idempotente: no importa si delete retorna 0 o 1 documentos

return nil

}

// ListAll implementa ports.UserRepository.ListAll.

// Retorna un iterador de usuarios (Go 1.25+).

//

// ¿POR QUÉ ITERADOR?

// ❌ ALTERNATIVA INGENUA: retornar []*User

// - Carga TODOS en RAM

// - Con 1M usuarios: ~500MB

// - OOM (Out of Memory) si muchísimos

//

// ✅ ITERADOR (Go 1.25+):

// - Devuelve usuarios uno a uno

// - RAM: O(1) sin importar cuántos usuarios hay

// - Patrón de streaming eficiente

func (r *MongoUserRepository) ListAll(ctx context.Context) (iter.Seq2[*domain.User, error], error) {

coll := r.getCollection()

// Crear cursor

cursor, err := coll.Find(ctx, bson.M{})

if err != nil {

return nil, domain.NewErrorWithCause(

domain.ErrCodeInternal,

"failed to list users",

err,

)

}

// Retornar iterador

return func(yield func(*domain.User, error) bool) {

defer cursor.Close(ctx)

for cursor.Next(ctx) {

doc := &UserDocument{}

if err := cursor.Decode(doc); err != nil {

if !yield(nil, err) {

return

}

continue

}

if !yield(r.toDomain(doc), nil) {

return

}

}

if err := cursor.Err(); err != nil {

yield(nil, err)

}

}, nil

}

// ListByRole implementa ports.UserRepository.ListByRole.

func (r *MongoUserRepository) ListByRole(ctx context.Context, role domain.Role) (iter.Seq2[*domain.User, error], error) {

coll := r.getCollection()

cursor, err := coll.Find(ctx, bson.M{"role": role.String()})

if err != nil {

return nil, domain.NewErrorWithCause(

domain.ErrCodeInternal,

"failed to list users by role",

err,

)

}

return func(yield func(*domain.User, error) bool) {

defer cursor.Close(ctx)

for cursor.Next(ctx) {

doc := &UserDocument{}

if err := cursor.Decode(doc); err != nil {

if !yield(nil, err) {

return

}

continue

}

if !yield(r.toDomain(doc), nil) {

return

}

}

if err := cursor.Err(); err != nil {

yield(nil, err)

}

}, nil

}

// CountByEmail implementa ports.UserRepository.CountByEmail.

// Cuenta cuántos usuarios tienen un email específico (0 o 1 normalmente).

func (r *MongoUserRepository) CountByEmail(ctx context.Context, email string) (int, error) {

coll := r.getCollection()

count, err := coll.CountDocuments(ctx, bson.M{"email": email})

if err != nil {

return 0, domain.NewErrorWithCause(

domain.ErrCodeInternal,

"failed to count users by email",

err,

)

}

return int(count), nil

}

EOFPaso 2: Verificar compilación

go build -v ./internal/adapters/persistence/mongo/...6.5 Checkpoint: Adaptadores Listos

Has completado:

✅ BcryptHasher (hashing de contraseñas)

✅ JWTProvider (tokens JWT)

✅ MongoUserRepository (persistencia)

✅ Compilación sin errores

Siguiente paso:

Ve a Sección 7: Servicios - Orquestación de Casos de Uso.

En esa sección crearemos el UserService que orquesta el flujo completo: registro, login, obtener usuario, actualizar, etc.

Sección 7: Servicios - Orquestación de Casos de Uso

7.1 ¿Qué es un Servicio?

Un servicio es un orquestador de casos de uso.

Caso de uso: "Registrar un usuario"

Pasos:

1. Validar que email no existe

2. Hashear la contraseña

3. Crear entidad User

4. Persistir en BD

5. Generar token JWT

6. Retornar respuesta

El servicio COORDINA estos pasos.

No hace lógica compleja (esa vive en el dominio).

No accede directamente a la BD (eso vive en adaptadores).7.2 Crear UserService

Paso 1: Crear internal/core/service/user_service.go

cat > internal/core/service/user_service.go << 'EOF'

package service

import (

"context"

"iter"

"time"

"auth-backend/internal/core/domain"

"auth-backend/internal/core/ports"

)

// UserService contiene todos los casos de uso relacionados con usuarios.

// Orquesta la lógica de flujo entre el dominio y los puertos.

//

// RESPONSABILIDADES:

// ✅ Validar entradas

// ✅ Llamar a puertos en el orden correcto

// ✅ Traducir errores del dominio a respuestas significativas

// ✅ NO hace validación de BD específicas (eso está en repositorio)

// ✅ NO hace criptografía (eso está en adaptadores)

//

// INYECCIÓN DE DEPENDENCIAS:

// El servicio recibe sus dependencias en el constructor.

// Esto lo hace testeable y desacoplado.

type UserService struct {

repository ports.UserRepository

hasher ports.PasswordHasher

tokenProv ports.TokenProvider

logger ports.Logger

}

// NewUserService crea una nueva instancia del servicio.

// La inyección de dependencias es explícita y en el constructor.

// No hay magia, todo es visible.

func NewUserService(

repo ports.UserRepository,

hasher ports.PasswordHasher,

tokenProv ports.TokenProvider,

logger ports.Logger,

) *UserService {

return &UserService{

repository: repo,

hasher: hasher,

tokenProv: tokenProv,

logger: logger,

}

}

// ==================== DTOs ====================

// Data Transfer Objects para comunicación con las capas externas.

// Los separamos del dominio para que cambios de API no afecten lógica.

// RegisterRequest es el DTO que recibimos del cliente HTTP.

type RegisterRequest struct {

Email string

Password string

FirstName string

LastName string

}

// RegisterResponse es la respuesta que enviamos al cliente.

// Nota: NUNCA exponemos el PasswordHash (información sensible).

type RegisterResponse struct {

UserID string

Email string

Token string

}

// LoginRequest es el DTO para login.

type LoginRequest struct {

Email string

Password string

}

// LoginResponse es la respuesta de login.

type LoginResponse struct {

UserID string

Email string

Token string

}

// UserResponse es la respuesta de obtener perfil.

type UserResponse struct {

ID string

Email string

FirstName string

LastName string

Role string

Status string

CreatedAt int64

UpdatedAt int64

LastLoginAt *int64

IsEmailVerified bool

}